DMZ

ДМЗ (демілітаризована зона, DMZ) — технологія забезпечення захисту інформаційного периметра, при якій сервери, відповідають на запити з зовнішньої мережі, перебувають в особливому сегменті мережі (який і називається ДМЗ) і обмежені в доступі до основних сегментах мережі за допомогою міжмережевого екрану (файрвола), з метою мінімізувати збиток, при зломі одного із загальнодоступних сервісів які знаходяться в ДМЗ.

У залежності від вимог до безпеки, ДМЗ може організовуватися одним, двома або трьома фаєрволами.

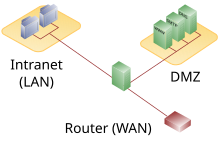

Найпростішою (і найпоширенішою) схемою є схема, в якій ДМЗ, внутрішня мережа і зовнішня мережа підключаються до різних портів маршрутизатора (виступає в ролі файрвола), контролюючого з'єднання між мережами. Подібна схема проста в реалізації, вимагає всього лише одного додаткового порту. Однак у випадку злому (або помилки конфігурації) маршрутизатора мережа виявляється вразлива безпосередньо із зовнішньої мережі.

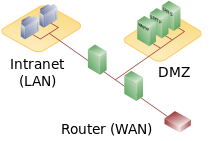

У конфігурації з двома файрволом ДМЗ підключається до двох маршрутизаторів, один з яких обмежує з'єднання з зовнішньої мережі в ДМЗ, а другий контролює з'єднання з ДМЗ у внутрішню мережу. Подібна схема дозволяє мінімізувати наслідки злому будь-якого з файрволов або серверів, що взаємодіють із зовнішньою мережею — до тих пір, поки не буде зламаний внутрішній файрвол, зловмисник не буде мати довільного доступу до внутрішньої мережі.

Існує рідкісна конфігурація з трьома файрволом. У цій конфігурації перший з них бере на себе запити із зовнішньої мережі, другий контролює мережеві підключення ДМЗ, а третій — контролює з'єднання внутрішньої мережі. У подібній конфігурації зазвичай ДМЗ і внутрішня мережа ховаються за NAT (трансляцією мережних адрес).

Однією з ключових особливостей ДМЗ є не тільки фільтрація трафіку на внутрішньому брандмауера, але і вимога обов'язкової сильної криптографії при взаємодії між активним обладнанням внутрішньої мережі і ДМЗ. Зокрема, не повинно бути ситуацій, в яких можлива обробка запиту від сервера в ДМЗ без авторизації. У випадку, якщо ДМЗ використовується для забезпечення захисту інформації всередині периметра від витоку зсередини, аналогічні вимоги пред'являються для обробки запитів користувачів із внутрішньої мережі.

Comments

Post a Comment